Идентификация – процедура распознавания субъекта по его идентификатору. В процессе регистрации субъект предъявляет системе свой идентификатор и она проверяет наличие в своей базе данных. Субъекты с известными системе идентификаторами считаются легальными (законными), остальные субъекты относятся к нелегальным.

Аутентификация – процедура проверки подлинности субъекта, позволяющая достоверно убедиться в том, что субъект, предъявивший свой идентификатор, на самом деле является именно тем субъектом, идентификатор которого он использует. Для этого он должен подтвердить факт обладания некоторой информацией, которая может быть доступна только ему одному (пароль, ключ и т.п.)

Авторизация – процедура предоставления субъекту определенных прав доступа к ресурсам системы после прохождения им процедуры аутентификации. Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к её ресурсам.

Рис. 1. Классификация средств идентификации и аутентификации с точки зрения применяемых технологий

Электронные ключи Touch Memory – одна из разновидностей электронных идентификаторов, широко применяемых во всем мире. По внешнему виду данный тип электронного ключа напоминает плоскую батарейку, толстую пуговицу или таблетку.

Электронные ключи Touch Memory – одна из разновидностей электронных идентификаторов, широко применяемых во всем мире. По внешнему виду данный тип электронного ключа напоминает плоскую батарейку, толстую пуговицу или таблетку.

Второе название электронных ключей данного семейства – ключи iButton, что означает Information Button (“таблетка” с информацией). Данное название пришло на смену Touch Memory в начале 1997 года. Под этим названием электронные ключи Touch Memory выпускаются по сегодняшний день.

Функционал, потребности программного обеспечения, количество встроенной памяти увеличиваются вместе с ростом номера модели – от DS1990 (не содержит памяти, идентификация по ID номеру, используется в домофонах), до DS1996; В модели DS1996 имеется встроенный календарь.

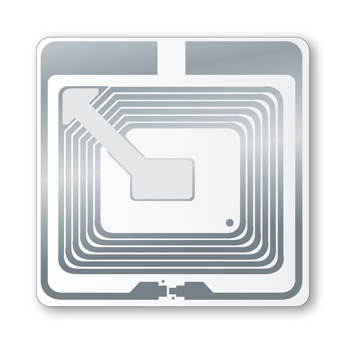

Технология RFID (Radio Frequency Identification — радиочастотная идентификация) – это технология, основанная на использовании радиочастотного электромагнитного излучения.

Технология RFID (Radio Frequency Identification — радиочастотная идентификация) – это технология, основанная на использовании радиочастотного электромагнитного излучения.

RFID-метка – миниатюрное запоминающее устройство, которое состоит из микрочипа, хранящего информацию, и антенны, с помощью которой метка эти данные передает и получает.

В памяти RFID-метки хранится ее собственный уникальный номер и пользовательская информация. Когда метка попадает в зону регистрации, эта информация принимается считывателем, специальным прибором, способным читать и записывать информацию в метках.

Классификация RFID-меток

1. По типу питания:

- Активные — используют для передачи данных энергию встроенного элемента питания (зона чтения до 100 метров);

- Пассивные — используют энергию, излучаемую считывателем (дальность до 8 метров).2.

2. По видам памяти:

- "RO" (Read Only) — данные записываются только один раз, сразу при изготовлении. Такие метки пригодны только для идентификации. Никакую новую информацию в них записать нельзя, и их практически невозможно подделать;

- "WORM” (Write Once Read Many) — кроме уникального идентификатора такие метки содержат блок однократно записываемой памяти, которую в дальнейшем можно многократно читать;

- "RW" (Read and Write) — такие метки содержат идентификатор и блок памяти для чтения/записи информации. Данные в них могут быть перезаписаны большое число раз.

3. По исполнению (определяется целями и условиями использования RFID-меток):

- Самоклеющиеся бумажные или лавсановые метки;

- Стандартные пластиковые карты;

- Дисковые метки (в том числе с центральным отверстием для закрепления на палете);

- Различные виды брелоков;

- Специальное исполнение для жестких условий эксплуатации.

NFC (Near Field Communication) — технология беспроводной высокочастотной связи малого радиуса действия (до 10 см), позволяющая осуществлять бесконтактный обмен данными между устройствами, расположенными на небольших расстояниях.

NFC (Near Field Communication) — технология беспроводной высокочастотной связи малого радиуса действия (до 10 см), позволяющая осуществлять бесконтактный обмен данными между устройствами, расположенными на небольших расстояниях.

Технология NFC базируется на RFID (Radio Frequency IDentification, радиочастотная идентификация).

Три наиболее популярных варианта использования NFC технологии в мобильных телефонах:

- эмуляция карт — телефон эмулирует карту, например пропуск или платежную карту;

- режим считывания — телефон считывает пассивную метку (Tag), например для интерактивной рекламы;

- режим P2P — два телефона связываются и обмениваются информацией

Карты с магнитной полосой. В данном типе карты информация заносится на магнитную полосу. Карты с магнитной полосой бывают трёх форматов: ID-1, ID-2, ID-3. Магнитная полоса содержит 3 дорожки, на которые в закодированном виде записывают номер карты, срок ее действия, фамилию держателя карты и тому подобные данные. Объем записанной информации около 100 байт.

Технические характеристики дорожек

|

Дорожка |

Количество символов |

Символы кодировки |

|

1-я дорожка |

Максимум 76 |

QWERTYUIOPASDFGHJKLZXCVBNM 1234567890 |

|

2-я дорожка |

Максимум 37 |

только цифры: 1234567890 |

|

3-я дорожка |

Максимум 104 |

только цифры: 1234567890 |

Магнитная полоса может быть изготовлена для различных мощностей магнитного поля, и по этому параметру различают высококоэрцитивную (HiCo) и низкокоэрцитивную (LoCo). Степень коэрцитивности влияет на устойчивость записанной информации к размагничиванию. Пластиковые карты с магнитной полосой HiCo более надежны и долговечны, так как информация на магнитных полосах HiCo менее подвержена размагничиванию внешними магнитными полями, чем на полосах LoCo.

Штрих-код — это наносимая в виде штрихов закодированная информация, считываемая при помощи специальных устройств. C помощью штрихового кода кодируют информацию о некоторых наиболее существенных параметрах объекта.

QR-код (англ. quick response - быстрый отклик) – двумерный штрихкод, разработанный в 1994 году японской фирмой Denso-Wave. В нём кодируется информация, состоящая из символов (включая кириллицу, цифры и спецсимволы).

Один QR-код может содержать 7089 цифр или 4296 букв.

Биометрия - это идентификация человека по уникальным биологическим признакам. Методы биометрической идентификации делятся на две группы:

- Статические методы

Основываются на уникальной физиологической (статической) характеристике человека, данной ему от рождения и неотъемлемой от него.

- По отпечатку пальца. В основе этого метода – уникальность для каждого человека рисунка паппилярных узоров на пальцах. Отпечаток, полученный с помощью специального сканера, преобразуется в цифровой код (свертку), и сравнивается с ранее введенным эталоном. Данная технология является самой распространенной по сравнению с другими методами биометрической идентификации.

- По форме ладони. Данный метод, построен на геометрии кисти руки. С помощью специального устройства, состоящего из камеры и нескольких подсвечивающих диодов (включаясь по очереди, они дают разные проекции ладони), строится трехмерный образ кисти руки, по которому формируется свертка и распознается человек.

- По расположению вен на лицевой стороне ладони. С помощью инфракрасной камеры считывается рисунок вен на лицевой стороне ладони или кисти руки, полученная картинка обрабатывается и по схеме расположения вен формируется цифровая свертка.

- По сетчатке глаза. Способ идентификации по рисунку кровеносных сосудов глазного дна. Для того чтобы этот рисунок стал виден – человеку нужно посмотреть на удаленную световую точку, и таким образом подсвеченное глазное дно сканируется специальной камерой

- По радужной оболочке глаза. Для сканирования радужной оболочки достаточно портативной камеры со специализированным программным обеспечением, позволяющим захватывать изображение части лица, из которого выделяется изображение глаза и рисунок радужной оболочки, по которому строится цифровой код для идентификации человека.

- По форме лица. В данном методе идентификации строится трехмерный образ лица человека. На лице выделяются контуры бровей, глаз, носа, губ и т.д., вычисляется расстояние между ними и строится не просто образ, а еще множество его вариантов на случаи поворота лица, наклона, изменения выражения.

- По термограмме лица. В основе данного способа лежит уникальность распределения на лице артерий, снабжающих кровью кожу, которые выделяют тепло. Для получения термограммы, используются специальные камеры инфракрасного диапазона. В отличие от предыдущего – этот метод позволяет различать близнецов.

- По ДНК. Преимущества данного способы очевидны, однако используемые в настоящее время методы получения и обработки ДНК – работают настолько долго, что такие системы используются только для специализированных экспертиз.

- Другие методы. Существуют еще такие уникальные способы – как идентификация по подногтевому слою кожи, по объему указанных для сканирования пальцев, форме уха, запаху тела и т.д.

- Динамические методы

Основываются на поведенческой (динамической) характеристике человека, построены на особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия.

- По рукописному почерку. Эта технология становится весьма популярной альтернативой росписи ручкой. Здесь используют или специальные ручки, или чувствительные к давлению планшеты, или их комбинацию. В зависимости от требуемой степени защиты алгоритм идентификации может быть простым (степень совпадения двух изображений) или усложненным, когда кроме изображений анализируются динамические признаки написания — степень нажима, скорость письма, распределение участков с большим и меньшим нажимом и т. п., то есть предметом биометрической идентификации можно считать «мышечную память»

- По клавиатурному почерку. Не нужно никакого специального оборудования, кроме стандартной клавиатуры. Основной характеристикой, по которой строится свертка для идентификации – динамика набора кодового слова

- По голосу. Построения кода идентификации по голосу, как правило, это различные сочетания частотных и статистических характеристик голоса

- Другие методы. Существуют способы – как идентификация по движению губ при воспроизведении кодового слова, по динамике поворота ключа в дверном замке и т.д.

Биометрические идентификационные системы кодируют в цифровом виде и хранят индивидуальные характеристики, позволяющие практически безошибочно идентифицировать любой индивид.

Технологии аутентификации

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе при помощи запроса аутентификационных данных двух разных типов, что обеспечивает более эффективную защиту аккаунта. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших учетных записей.

Многофакторная аутентификация – в процессе которой используются аутентификационные факторы нескольких типов.

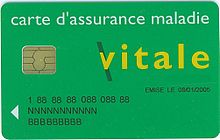

Смарт-карты представляют собой пластиковые карты со встроенной микросхемой. В большинстве случаев смарт-карты содержат микропроцессор и операционную систему, контролирующую устройство и доступ к объектам в его памяти. Смарт-карты обладают возможностью проводить криптографические вычисления.

Смарт-карты представляют собой пластиковые карты со встроенной микросхемой. В большинстве случаев смарт-карты содержат микропроцессор и операционную систему, контролирующую устройство и доступ к объектам в его памяти. Смарт-карты обладают возможностью проводить криптографические вычисления.

Назначение смарт-карт — одно- и двухфакторная аутентификация пользователей, хранение ключевой информации и проведение криптографических операций в доверенной среде.

Все смарт-карты можно разделить по способу обмена со считывающим устройством на:

- Контактные смарт-карты с интерфейсом ISO 7816.

Контактные смарт-карты имеют зону соприкосновения, содержащую несколько небольших контактных лепестков. Когда карта вставляется в считыватель, чип соприкасается с электрическими коннекторами, и считыватель может считать и\или записать информацию с чипа

- Контактные смарт-карты с USB интерфейсом.

Обычно представляют из себя микросхему обычной ISO 7816 карты совмещенную с USB-считывателем в одном миниатюрном корпусе. Это делает применение смарт-карт для компьютерной аутентификации гораздо удобнее.

- Бесконтактные (RFID) смарт-карты.

Это смарт-карты, в которых карта общается со считывателем через технологию RFID (Radio Frequency IDentification). Требуется подносить карточки достаточно близко к считывателю, чтобы провести необходимые операции. Они часто применяются в областях, где необходимо провести операцию быстро, например, в общественном транспорте.

Применение смарт-карт:

- Компьютерная безопасность

Некоторые системы дискового шифрования, такие как FreeOTFE, TrueCrypt и Microsoft Windows 7BitLocker, могут использовать смарт-карты для безопасного хранения ключей и также для добавления дополнительного уровня шифрования для критичных частей на защищаемом диске. Смарт-карты также используются для единого входа в систему.

- Применения в финансовой сфере

Приложения смарт-карт включают их использование в банковских, дисконтных, телефонных карточках и карточках оплаты проезда, различных бытовых услуг, карт с хранимой стоимостью и т.д.

- Идентификация

Быстро развивается применение смарт-карт в цифровой идентификации. В этой сфере карты используются для удостоверения личности.

- Цифровое телевидение

- Телефония

Карты оплаты разговора для таксофонов, GSM-карты в мобильных телефонах.

Одна из проблем смарт-карт — это их возможный отказ

Считыватели для контактных смарт-карт

Считыватели для контактных смарт-карт

Несмотря на название — устройство для чтения смарт-карт, большинство подобных устройств способны как считывать, так и записывать информацию на смарт-карту, если позволяют возможности смарт-карты и права доступа.

Рутокен

Электронный идентификатор Рутокен — это компактное USB-устройство, предназначенное для безопасной аутентификации пользователей, защищенного хранения ключей шифрования и ключей электронной подписи, а также цифровых сертификатов и иной информации.

Рутокен обеспечивает двухфакторную аутентификацию в компьютерных системах. Для успешной аутентификации требуется выполнение двух условий: физическое наличие самого USB-токена Рутокен и знание PIN-кода к нему.

Электронные ключи eToken

Электронные ключи eToken - персональное средство аутентификации и защищённого хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронной цифровой подписью (ЭЦП). Устройства eToken могут быть в виде USB-ключей, смарт-карт, комбинированных устройств и автономных

генераторов одноразовых паролей (OTP).

Парольная аутентификация

В настоящее время парольная аутентификация является наиболее распространенной, прежде всего, благодаря своему единственному достоинству – простоте использования.

Однако парольная аутентификация имеет недостатки:

- Пароли пользователя можно подобрать из-за достаточно небрежного отношения большинства пользователей к формированию пароля. Часто встречаются случаи выбора пользователями легко предугадываемых паролей, например:

- пароль эквивалентен идентификатору (имени) пользователя (или имени пользователя, записанному в обратном порядке, или легко формируется из имени пользователя и т.д.);

- паролем является слово или фраза какого-либо языка; такие пароли могут быть подобраны за ограниченное время путем перебора всех слов согласно словарю;

- достаточно часто пользователи применяют короткие пароли, которые взламываются простым перебором всех возможных вариантов.

- Существуют свободно доступны различные утилиты подбора паролей, в том числе, специализированные для конкретных широкораспространенных программных средств.

- Пароль может быть получен путем применения насилия к его владельцу.

- Пароль может быть подсмотрен или перехвачен при вводе.

Одноразовые пароли (OTP – One Time Password)

Самая простая идея одноразовых паролей заключается в том, что пользователь получает список паролей P1, Р2,..., Рn. Каждый из паролей действует только на один сеанс входа (Р1 — на первый, Р2 — на второй и т.д.). В этом случае знание уже использовавшегося пользователем пароля ничего не даст нарушителю, а при каждом входе легального пользователя возможна проверка на использование данного пароля кем-либо еще.

Подобная схема имеет свои трудности:

- организация защищенного хранения длинного списка паролей (либо его запоминание, что маловероятно);

- неясность с номером следующего пароля, если после ввода предыдущего пароля из списка вход пользователя в систему не был осуществлен из-за сбоя в работе КС.

Указанные недостатки могут быть устранены, если список паролей генерировать на основе некоторой необратимой функции, например функции хеширования.

Хэширование – ввод информации любой длины и размера в исходной строке и выдачу результата фиксированной длины, заданной алгоритмом функции хэширования.

Примеры алгоритмов хеширования: md5, sha-1, CRC32, ГОСТ Р 34.11-2012

При сбое в процессе входа пользователя всегда осуществляется выбор следующего пароля из списка, а система последовательно применяет функцию F к введенному пользователем паролю, вплоть до совпадения с последним принятым от него паролем (и тогда пользователь допускается к работе в системе) или до превышения длины списка паролей (в этом случае попытка входа пользователя в КС отвергается). На базе этой идеи и работают все современные технологии аутентификации с помощью одноразовых паролей.

Варианты реализации систем аутентификации по одноразовым паролям:

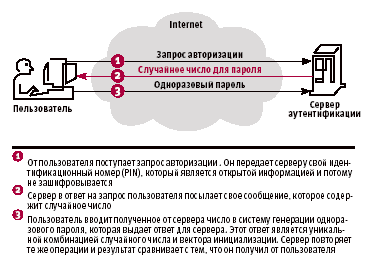

Метод «запрос-ответ».

Принцип работы:

- Пользователь отправляет на сервер свой логин.

- Сервер генерирует некую случайную строку и посылает ее обратно.

- Пользователь с помощью своего ключа зашифровывает эти данные и возвращает их серверу.

- Сервер же в это время «находит» в своей памяти секретный ключ данного пользователя и кодирует с его помощью исходную строку.

- Сравнение обоих результатов шифрования. При их полном совпадении считается, что аутентификация прошла успешно.

Этот метод реализации технологии одноразовых паролей называется асинхронным, поскольку процесс аутентификации не зависит от истории работы пользователя с сервером и других факторов.

Метод «только ответ».

В этом случае алгоритм аутентификации несколько проще:

- Программное или аппаратное обеспечение пользователя генерирует исходные данные, которые будут зашифрованы и отправлены на сервер для сравнения. В процессе создания строки используется значение предыдущего запроса.

- Сервер тоже обладает этими сведениями; зная имя пользователя, он находит значение предыдущего его запроса и генерирует по тому же алгоритму точно такую же строку.

- Зашифровав ее с помощью секретного ключа пользователя (он также хранится на сервере), сервер получает значение, которое должно полностью совпадать с присланными пользователем данными.

Метод «синхронизация по времени».

- В нем в качестве исходной строки выступают текущие показания таймера специального устройства или компьютера, на котором работает человек. При этом обычно используется не точное указание времени, а текущий интервал с установленными заранее границами (например, 30 с).

- Эти данные зашифровываются с помощью секретного ключа и в открытом виде отправляются на сервер вместе с именем пользователя.

- Сервер при получении запроса на аутентификацию выполняет те же действия: получает текущее время от своего таймера и зашифровывает его.

- После этого сервер сравнивает два значения: вычисленное и полученное от удаленного компьютера.

Метод «синхронизация по событию».

Этот метод практически идентичен предыдущему.

- В качестве исходной строки в нем используется не время, а количество успешных процедур аутентификации, проведенных до текущей.

- Это значение подсчитывается обеими сторонами отдельно друг от друга.

В настоящее время этот метод получил наиболее широкое распространение.

В некоторых системах реализуются так называемые смешанные методы, где в качестве начального значения используется два типа информации или больше. Например, существуют системы, которые учитывают как счетчики аутентификаций, так и показания встроенных таймеров. Такой подход позволяет избежать недостатков отдельных методов.