Согласно статистике, 80% утечек информации происходят по вине самих сотрудников организации (инсайдеры). Распространение данных может быть как умышленным, так и совершенно случайным, а в идеале все случаи такого распространения должны обнаруживаться и пресекаться. Для предотвращения данной угрозы администраторы компании могут полностью закрыть интернет, электронную почту и сменные носители, оставив тем самым пользователей совсем без доступа к внешним ресурсам. Так выглядит вариант почти идеальной защищенности, за исключением того, что он никого не устраивает, кроме самих администраторов.

DLP-система (Data Loss Prevention) – это программный продукт, созданный для предотвращения утечек конфиденциальной информации за пределы корпоративной сети.

Она строится на анализе потоков данных, выходящих за пределы корпоративной сети. В случае срабатывания определенной сигнатуры и обнаружения факта передачи конфиденциальной информации система либо блокирует такую передачу, либо посылает уведомления офицеру безопасности.

Основным элементом всех современных DLP-систем являются технологии контентного анализа и фильтрации, позволяющие выявлять в текстах файлов, писем и прочих объектов данные, запрещенные политикой ИБ, и блокировать операции по их передаче за пределы компьютера или сети организации, таких как:

- печать на принтере;

- запись на флешку;

- передача по Skype или почте;

- другие способы передачи информации.

Именно на таких технологиях производители DLP-систем делают основной акцент, усиленно развивая и совершенствуя методы контентного анализа.

В настоящее время основной интерес разработчиков DLP-систем сместился в сторону широты охвата потенциальных каналов утечки информации и развитию аналитических инструментов расследования и анализа инцидентов. Новейшие DLP-продукты перехватывают просмотр документов, их печать и копирование на внешние носители, запуск приложений на рабочих станциях и подключение внешних устройств к ним, а современный анализ перехватываемого сетевого трафика позволяет обнаружить утечку даже по некоторым туннелирующим и зашифрованным протоколам.

Дальнейшее развитие DLP‑систем ведет к их интеграции с IDS/IPS-продуктами, SIEM‑решениями, системами документооборота и защите рабочих станций.

DLP‑системы различают по способу обнаружения утечки данных:

- при использовании (Data-in‑Use) — на рабочем месте пользователя;

- при передаче (Data-in‑Motion) — в сети компании;

- при хранении (Data-at‑Rest) — на серверах и рабочих станциях компании.

Современная система защиты от утечки информации, как правило, является распределённым программно‑аппаратным комплексом, состоящим из большого числа модулей различного назначения.

Модули функционируют:

- на выделенных серверах

- на рабочих станциях сотрудников компании

- на рабочих местах сотрудников службы безопасности.

Выделенные сервера могут потребоваться для таких модулей как база данных и модуль анализа информации. Эти модули являются ядром DLP‑системы.

База данных необходима для хранения информации, начиная от правил контроля и подробной информации об инцидентах и заканчивая всеми документами, попавшими в поле зрения системы за определённый период. В некоторых случаях, система даже может хранить копию всего сетевого трафика компании, перехваченного в течение заданного периода времени.

Модули анализа информации отвечают за анализ текстов, извлечённых другими модулями из различных источников: сетевой трафик, документы на любых устройствах хранения информации в пределах компании. В некоторых системах есть возможность извлечения текста из изображений и распознавание перехваченных голосовых сообщений. Все анализируемые тексты сопоставляются с заранее заданными правилами и отмечаются соответствующим образом при обнаружении совпадения.

Для контроля действий сотрудников на их рабочие станции могут быть установлены специальные агенты. Такой агент должен быть защищён от вмешательства пользователя в свою работу и может вести как пассивное наблюдение за его действиями, так и активно препятствовать тем из них, которые пользователю запрещены политикой безопасности компании.

Перечень контролируемых действий:

- вход/выход пользователя из системы;

- подключение USB‑устройств;

- перехват и блокировку сетевых протоколов;

- теневое копирование документов на любые внешние носители, печати документов на локальные и сетевые принтеры, передачу информации по Wi‑Fi.

Примеры существующих DLP-систем:

- МФИ-софт АПК «Гарда Предприятие»

- InfoWatch Traffic Monitor;

- Symantec Data Loss Prevention;

- DeviceLock DLP Suite

- Search Inform Контур безопасности;

- FalconGaze SecureTower.

DMZ (ДМЗ) - сокращение от demilitarized zone (демилитаризованная зона). Этот термин используется для обозначения фрагмента сети, не являющегося полностью доверенным.

DMZ – область в сети, системы в которой отделены от основной сети; смысл создания такого сегмента заключается в том, чтобы отделить системы, к которым осуществляют доступ пользователи интернета, от систем, с которыми работают только сотрудники организации.

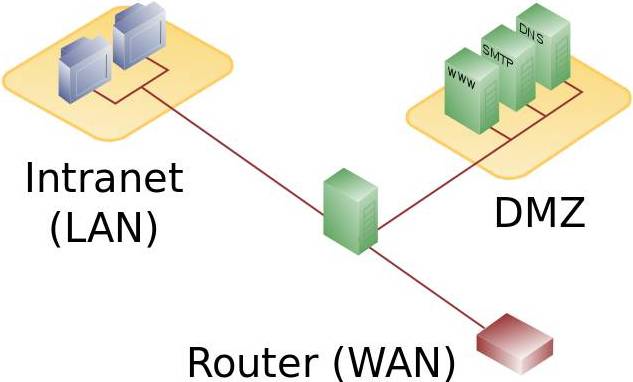

Конфигурация с одним МЭ

В этой схеме DMZ внутренняя сеть и внешняя сеть подключаются к разным портам роутера (выступающего в роли МЭ), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

Рис. 1. Конфигурация с одним МЭ

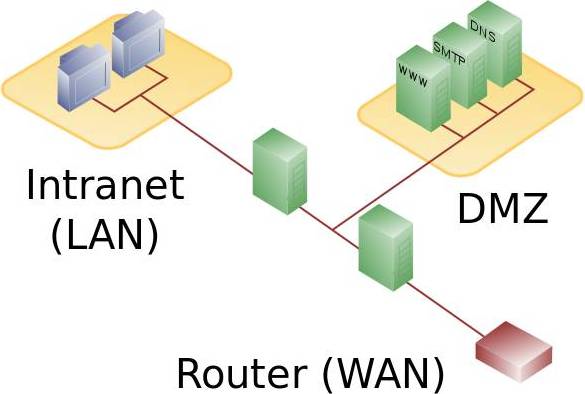

Конфигурация с двумя МЭ

В конфигурации с 2-мя МЭ DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ, а второй контролирует соединения из DMZ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из МЭ или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний МЭ, злоумышленник не будет иметь произвольного доступа к внутренней сети.

Рис. 2. Конфигурация с двумя МЭ

DPI (Deep Packet Inspection) — технология накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому. В отличие от брандмауэров, DPI анализирует не только заголовки пакетов, но и полное содержимое трафика на уровнях модели OSI со второго и выше. DPI способно обнаруживать и блокировать вирусы, фильтровать информацию, не удовлетворяющую заданным критериям.

Deep Packet Inspection может принимать решение не только по содержимому пакетов, но и по косвенным признакам, присущим каким-то определённым сетевым программам и протоколам. Для этого может использоваться статистический анализ (например, статистический анализ частоты встречи определённых символов, длины пакета и т. д.).

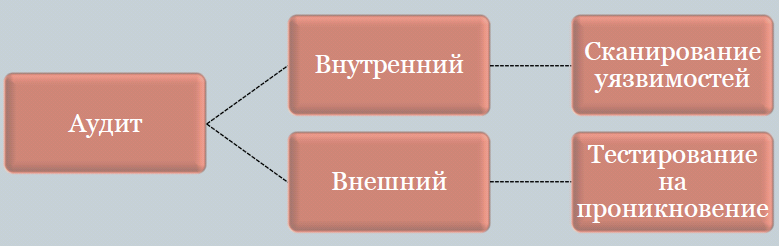

Аудит информационной безопасности.

Аудит ИБ — независимая оценка текущего состояния системы информационной безопасности, устанавливающая уровень ее соответствия определенным критериям, и предоставление результатов в виде рекомендаций.

Аудит ИБ позволяет получить наиболее полную и объективную оценку защищенности ИС, локализовать имеющиеся проблемы и разработать эффективную программу построения системы обеспечения ИБ организации.

Рис. 3. Типы аудита информационной безопасности

В рамках аудита ИБ или отдельным проектом может быть проведен тест на проникновение, позволяющий проверить способность ИС компании противостоять попыткам проникновения в сеть и неправомочного воздействия на информацию.

Тестирование на проникновение (Penetration Testing) – метод оценки безопасности систем или сетей средствами моделирования атак.

Тест на проникновение – это возможность взломать ИС не только техническим путем, эксплуатируя найденные уязвимости, но и при помощи методов социальной инженерии.

Подобный анализ уязвимостей позволит убедиться не только в том, что оборудование настроено правильно, но и в том, что сотрудники правильно понимают цели и задачи ИБ. Также анализ уязвимостей дает возможность установить, каким образом сеть могут атаковать после разглашения конфиденциальной информации.

Тест на проникновение позволит сделать анализ уязвимостей и выявить слабые места системы обеспечения ИБ.

Решаемые задачи

Тестирование на проникновение применяется для решения следующих задач:

- получение актуальной и независимой оценки, дающей понятие о текущем состоянии информационной безопасности Ваших систем;

- определение необходимых шагов для повышения текущего уровня информационной защиты.

Рис. 4. Этапы аудита ИБ.

Рис. 5. Объекты тестирования.

Таблица 1: ПО для оценки основных функций безопасности сети

|

Средство |

Функции |

|

Dude |

Средство построения карты сети и обзора сети |

|

Nmap |

Cканер сетевых портов, средство идентификации операционных систем и сервисов |

|

OpenVAS |

Cредство поиска уязвимостей в сетевых приложениях |

|

Nikto2, Skipfish |

Cканер уязвимостей интернет-приложений |

|

Metasploit Framework |

Среда отладки эксплойтов и оценки уязвимостей приложений, в том числе Web-приложений |

|

Wireshark |

Средство анализа сетевых протоколов |

|

AircrackNG |

Средство анализа беспроводных сетей |

|

JohnTheRipper |

Средство анализа стойкости паролей. |

Web Application Firewall

Современные архитектуры развертывания web-приложений достаточно сложны и требуют интеграции многих технологий, создавая потенциал для многочисленных уязвимостей. Ускоренные циклы разработки и постоянные обновления web-приложений еще больше усугубляют ситуацию. В таких условиях бизнес-риски компаний слишком велики, чтобы игнорировать данную проблему, так как уязвимости в web-приложениях подвергают критически важные бизнес-операции и конфиденциальные данные опасности. Значительные финансовые потери могут возникнуть в результате непредвиденных задержек в бизнес-процессах, кражи интеллектуальной собственности, и потери доверия клиентов, а также репутации бренда.

Размещение традиционных брандмауэров, Next Generation Firewalls (NGFW) или Intrusion Prevention Systems (IPS) по периметру сети или в качестве шлюзов для доверенных сегментов сети, является недостаточным фактором для обеспечения полноценной защиты сетевой инфраструктуры. Атаки на web-ресурсы, как правило, проходят одновременно с сессиями легитимных пользователей и, по большей степени используют стандартные HTTP (80) и HTTPS (443) порты.

Блокирование всего трафика на уровне порта не является вариантом выхода из данного положения, так как доступ к web-приложениям будет полностью закрыт извне или изнутри. Именно такая дилемма сетевой безопасности является отличной возможностью для поиска хакерами уязвимостей на уровне web-приложений.

Проблемы современных web-сервисов:

- отсутствие единых стандартов безопасного программирования web-приложений, что приводит к ошибкам в разработке ПО и появлению серьезных уязвимостей в web-сервисах, использующих эти приложения;

- уязвимое web-приложение может быть легко скомпрометировано без использования специализированных средств, только с помощью браузера.

Защита уязвимых web-приложений может осуществляться либо путем устранения уязвимостей в web-приложении либо с использованием специализированных средств защиты web-приложений — Web Application Firewall (WAF).

Web Application Firewall (WAF) – устройство безопасности (аппаратное или виртуальное), основной задачей которого является защита web-порталов и web-приложений путем проверки семантики потокового трафика, а также проверки HTTP/HTTPS трафика с целью выявления различных атак на уровне приложений.

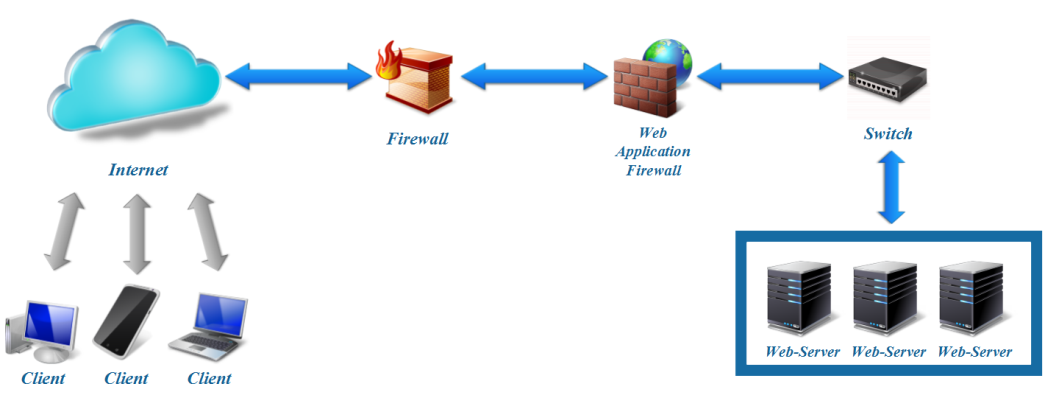

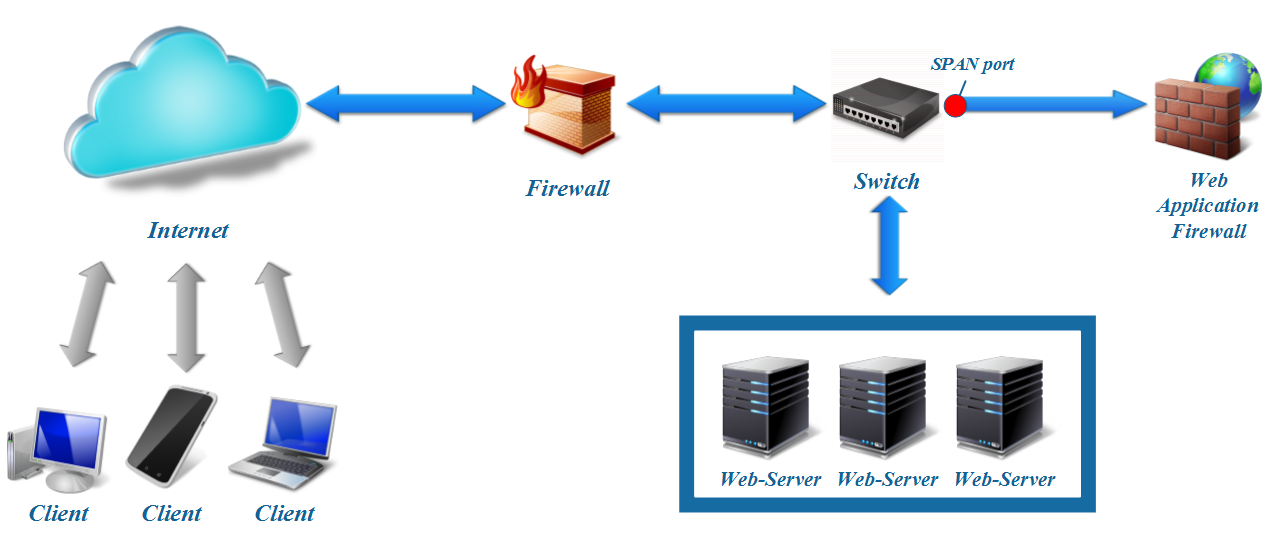

WAF поддерживает два основных режима развертывания:

- Gateway (bridge mode, transparent proxy, reverse proxy);

- Monitor (режим сетевого мониторинга через SPAN порт).

Рис. 6. Типичная схема развертывания WAF в режиме Gateway

Рис. 7. Типичная схема развертывания WAF в режиме Monitor

WAF функционирует на основе двух моделей безопасности:

- Negative — отрицательная модель или черный список (отрицает то, что является заведомо установленным). Для предоставления базовой защиты, аналогичной IPS, но с более высоким уровнем оценки безопасности приложений, WAF может использовать как сигнатуры для предотвращения наиболее распространенных атак, так и специфические сигнатуры для атак, использующих уязвимости отдельных web-приложений. Например: отрицать определенный потенциально опасный HTTP запрос GET и разрешить все остальное;

- Positive — положительная модель или белый список (разрешает только то, что является заведомо установленным). Для улучшенной защиты, в дополнение к сигнатурам, используется еще один тип логики: правила, которые определяют, что явно разрешено. Например: разрешить только HTTP GET запросы для определенного URL и запретить все остальное.

Ключевые возможности WAF:

- Оперативная реакция на угрозы и атаки, определенные, как минимум, в OWASP Top 10;

- Проверка входящего HTTP/HTTPS трафика и запросов к web-приложениям и принятие защитных мер на основе активных политик и правил (разрешить, блокировать, предупредить);

- Поддержка и соблюдение корректного функционирования положительной и отрицательной модели безопасности;

- Изучение и проверка web-контента, созданного с помощью HTML, Dynamic HTML (DHTML), CSS и основных протоколов доставки web-контента, таких как HTTP и HTTPS;

- Предотвращение утечки данных — проверка исходящего HTTP/HTTPS трафика и запросов к web-приложениям и принятие защитных мер на основе активных политик и правил, а также своевременная запись произошедших событий в журнал событий;

- Анализ сообщений web-сервисов, в особенности публичных. Как правило, включает себя проверку Simple Object Access Protocol (SOAP) и eXtensible Markup Language (XML), а также Remote Procedure Call (RPC) ориентированные модели взаимодействия с web-сервисами, основанные на базе HTTP;

- Проверка любого протокола или конструкции данных, которые используются для передачи данных в/из web-приложения.

- Защита от угроз, направленных непосредственно на WAF;

- Терминация SSL и/или TLS (расшифровка и проверка трафика перед отправкой к web-приложению).