Социальная инженерия – акт манипулирования человеком для достижения целей, которые могут быть или не быть в его интересах.

Сферы возможного применения социальной инженерии:

- Медицина;

- Обучение и воспитание;

- Побуждение к действию во время ЧП;

- Расследования;

- Политическая агитация;

- Маркетинг и реклама;

- Менеджмент.

Выдающиеся социальные инженеры

- Frank Abagnale Jr.

Фрэнк Уильям Абигнейл-младший — американский эксперт в области документарной безопасности, более известный своими дерзкими преступлениями, совершёнными ещё в 1960-е годы. Обладая особым талантом и склонностью к мошенничеству, он в возрасте 16 лет начинает подделывать чеки и обналичивать их по всей стране и за её пределами. За пять лет преступной деятельности его фальшивые чеки на общую сумму 2,5 млн долларов оказались в обращении 26 стран мира. Скрываясь от уголовного преследования, Абигнейл проявил удивительные способности в перевоплощении, выдавая себя за пилота авиалиний, профессора социологии, врача, адвоката и т. п. Поймать мошенника смогли лишь в 1969 году во Франции.

После экстрадиции в США он был приговорён к 12 годам тюремного заключения, но отсидел лишь часть срока. Федеральное бюро расследований привлекло его к сотрудничеству по выявлению имеющихся в обороте подделок, а также их изготовителей. Абигнейл и сейчас читает лекции в Академии ФБР, а также даёт консультации крупнейшим корпорациям и официальным учреждениям различных государств.

- Kevin Mitnick

Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности. Ныне является консультантом по компьютерной безопасности, автором и бывшим компьютерным хакером. В конце XX века был признан виновным в различных компьютерных и коммуникационных преступлениях.

- Сергей Мавроди

Серге́й Пантеле́евич Мавро́ди — российский предприниматель, основатель акционерного общества «МММ». МММ рассматривается как классическая и крупнейшая в истории России финансовая пирамида.

- Mark Zuckerberg

Марк Э́ллиот Цу́керберг — американский программист и предприниматель в области интернет-технологий, долларовый миллиардер, один из разработчиков и основателей социальной сети Facebook. Руководитель компании Facebook Inc.

Методы социальной инженерии

- Психологические методы;

- Сбор информации;

- Обрамление (Framing);

- Использование предлогов (Pretexting);

- Извлечение (Elicitation);

- Манипулирование (Manipulation);

- Планирование и сценарии;

- Инструменты.

Раскроем вышеперечисленные методы более подробно.

Психологические методы

- Отвлечение внимания – непроизвольное перемещение внимания с одного объекта на другой. Сильнее всего отвлекают предметы или явления, которые появляются внезапно и действуют с меняющейся силой и частотой. Было доказано, что в ответ на эти раздражители у человека появляется трудно угасаемый ориентировочный рефлекс.

- Социальное соответствие – как правило, люди проявляют большую симпатию к тем, кто занимает похожее положение в обществе, имеет схожий возраст, пол, происхождение, профессию, семейное положение и т.д.

- Принцип толпы. Толпа – бесструктурное скопление людей, лишённых ясно осознаваемой общности целей, но взаимно связанных сходством эмоционального состояния и общим объектом внимания. Пользуясь этим принципом, можно манипулировать индивидом в толпе.

- Обман – умышленное утаивание каких-либо сведений или событий.

- Нужды и Желания – использование нужд и желаний человека в своих целях.

- Срочность и ограниченность – данный прием часто используется в продажах. Дефицит рождает чувство эксклюзивности, желанность вещи, т.е. тех чувств, которых изначально к этой вещи не было.

Сбор информации

Существует две основных классификации методов сбора информации: используя интернет и не используя интернет.

Используя интернет, можно эффективно искать информацию с помощью следующих книг и утилит:

- Google hacking – Johnny Long – GH For Penetration Testers – в данной книге подробно описано, как можно использовать мощные возможности поисковых алгоритмов компании Google.

- Phishing – Social Engineering Toolkit - проект Devolution, поставляемый в комплекте с Kali Linux в качестве программного средства, которое используется для внешнего аудита безопасности (Penetration Testing). Данная программа была написана Дэвидом Кеннэди, известным как ReL1k.

- Maltego – специализированное разведывательное ПО, предназначенное для сбора информации из различных источников и представления найденной информации в удобном для понимания формате. Также Maltego позволяет установить ранее неизвестные отношения между найденными сущностями.

- FOCA – мощный инструмент для извлечения и анализа метаданных. Foca умеет извлекать метаданные из файлов Microsoft Office, PDF файлов, графических файлов и любых других типов файлов, содержащих метаданные. Данная программа может извлекать из фотографий подробную информацию о месте, в котором производилась фотосъёмка, по сохранённым в файле фотографии GPS данным.

Вне интернета информацию можно собирать следующими способами:

- Tail Gating – проникновение в закрытое здание, следуя по пятам за тем, кто имеет право туда войти.

- Shoulder Surfing – подглядывание через плечо пользователя за тем, что набирает пользователь на клавиатуре и что появляется на экране.

- Телефон – используя данный способ, как правило, злоумышленники пытаются убедить цель, что звонит либо коллега по работе, либо представитель государственных органов (например, сотрудник правоохранительных органов или аудитор)

- Вторжение – получить необходимую информацию о человеке, можно осуществить вторжение в личное пространство.

- Диверсия – Отвлечение/привлечение внимания осуществив намеренное причинение ущерба какому-либо имущество и попытаться извлечь информацию в момент отвлечения внимания цели на яркий инцидент.

Сбор информации – что искать? Искать нужно все.

Сбор информации: что искать о корпорации (фирме)?

- Профиль фирмы, который включает в себя, основные направления деятельности компании, её прибыль, основные статьи расходов, критические процессы, список партнеров, поставщиков, аутсорсеров, технологии, которые используются в процессе деятельности.

- Масштабы корпорации – злоумышленник попытается узнать численность компании, территориальное распределение филиалов (если они есть)

- Документы и публичные данные – как правило, на официальном сайте компании имеются общедоступные файлы, данные о сотрудниках, иногда опубликованы адреса электронной почты, телефоны, прочие контакты. С помощью поисковых механизмов можно найти отчеты, пресс-релизы компании, а с помощью специальных команд можно узнать IP-адреса серверов компании на основании доменных имён.

Сбор информации: что искать об индивидууме?

- Круг общения – как правило, люди сами выкладываю информацию о себе в социальных сетях. К такого рода информации относится: школа, ВУЗ, дополнительное обучение, работа, карьера, конференции, выставки, семья, друзья, знакомые.

- Интересы – можно узнать о посещении различных клубов, тусовок, наличию или отсутствию хобби. Почтовый адрес человека можно обнаружить в списках рассылки, тематических форумах. Узнав ник человека, можно попытаться определить онлайн-сообщества, в которых он участвует, сетевые игры (MMORPG и др.), в которые он предпочитает играть.

Обрамление (Framing)

Обрамление – это информация и жизненный опыт, которые формируют нашу реакцию на события, а также решения, которые мы принимаем.

Используя данную технику, можно составить психологический портрет цели на основании следующих данных:

- Тип восприятия – визуал / аудиал / кинестетик;

- Жизненный опыт – используя любые доступные источники информации, необходимо исследовать жизненный опыт человека;

- Политические и религиозные убеждения – желательно выяснить отношение человека к религии, а также его интерес к политической жизни;

- Комплексы и фобии – анализируя поведение и доступную публичную информацию, можно попытаться выяснить фобии и комплексы;

- Принципы – каких идейных принципов придерживается человек в повседневной жизни;

- Профессиональный опыт – какие должности занимал, какими знаниями и навыками обладает, в каких корпорациях работал.

Использование предлогов (Pretexting)

Предлог – это акт создания вымышленного сценария для убеждения цели в предоставлении информации либо выполнении определенного действия.

Претекстинг (англ. pretexting) — атака, в которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию выуживает конфиденциальную информацию. Эта атака подразумевает должную подготовку, как то: день рождения, ИНН, номер паспорта либо последние цифры счета, для того, чтобы не вызвать подозрений у жертвы. Обычно реализуется через телефон или электронную почту.

Классические предлоги, используемые злоумышленниками:

- Help Desk / Tech Support – выдача себя за сотрудника технической поддержки сотового оператора или программы, которой пользуется человек.

- Pizza Guy – представляясь доставщиком пиццы, можно осуществить незаконное проникновение в охраняемые помещения.

- Претендент на собеседовании – представляясь кандидатом на работу, можно выяснить контакты сотрудников компании, проникнуть в офис для исследования инфраструктуры компании изнутри.

- Торговый представитель – представившись торговым представителем, можно получить некоторую информацию о продажах и финансовой ситуации в фирме у невнимательных сотрудников отделов продаж.

- Бизнес партнер – выдав себя за бизнес партнёра, при удачном стечении обстоятельств, можно выяснить необходимую информацию. Для более эффективного использования этого метода злоумышленники будут изучать особенности корпоративного языка и культуры. Если мошенник будет разговаривать с жертвой на одном языке, то намного быстрее начнет вызывать доверие, а, значит, быстрее получит нужную информацию.

- Разъяренный клиент – этим часто пользуются при попытке вернуть товар надлежащего качества. При определённом уровне психологического давления, самоконтроль человека ослабевает, и он становится более сговорчивым.

- Новый сотрудник – представившись новым сотрудником, можно попытаться получить пропуск на контрольно-пропускном пункте и осуществить вторжение на территорию предприятия.

Извлечение (Elicitation)

Извлечение это процесс получения информации в, казалось бы, нормальном и безобидном режиме общения. Другими словами, это можно рассматривать как получение информации от человека, не задавая при этом прямых вопросов.

Манипулирование (Manipulation)

Манипуляция — тип социального, психологического воздействия, представляющий собой стремление изменить восприятие или поведение других людей при помощи скрытой, обманной и насильственной тактики.

При манипулировании используются следующие психологические уязвимости человека:

- Мы хотим быть вежливыми;

- Мы хотим выглядеть профессионально;

- Мы хотим быть нужными и полезными;

- Мы хотим ощущать свою важность;

- Мы хотим быть последовательными;

- Мы не хотим врать без веской причины;

- Нам нравятся люди, похожие на нас;

- Мы относимся к людям так, как они относятся к нам.

Планирование и сценарии.

План успешной атаки с помощью социальной инженерии выглядит следующим образом:

- Исследование обрамления/фрейма – Изменение обрамления (reframing);

- Разработка предлога – предлог должен вписываться в фрейм цели – чем точнее они подходят друг другу, тем больше шансов на успех;

- Разработка сценария – не погружаться в детали слишком глубоко;

- Выполнение действия – Извлечение (elicitation) – Манипулирование (manipulation).

Примеры использования приёмов социальной инженерии:

Как заставить открыть фишинговое письмо?

В нём должно быть одно из следующего содержимого:

- Что-то, что сильно заинтересовывает (бесплатные приятности, зарплата всех коллег)

- Можно затерять фишинговое письмо. Но его невозможно не открыть, если за ним следует второе, в котором просьба стереть предыдущее письмо, так как оно содержит сверхсекретную информацию.

- Письмо/веб-страница имеет привычный дизайн.

Помимо фишинговых писем, для проникновения в офис могут использоваться следующие приёмы:

- Доступ к рабочему месту: «одалживание» чужой смарт-карты, заражение флешки соседа вирусом, плечевой сёрфинг, использование незаблокированного оборудования.

- Доступ в офисе: установка сетевых закладок (MitM), проскакивание в дверные проемы за коллегой.

Полностью защититься не удастся, однако защищённость компании могут повысить следующие меры:

- Антиспам и его регулярное обновление

- Проверка подлинности IP-адресов на сервере SMTP

- Ограничение на вложения и/или запрет приема писем с зашифрованными архивами

- Пропускной режим, видеонаблюдение

- Подписание сотрудниками NDA

- Самое главное – повышение осведомлённости сотрудников.

Также в качестве профилактических мер по противодействию социальной инженерии, можно применять корпоративные рассылки. При этом последовательность действий следующая:

- Разработать «легенду» и вектор атаки (SMS, почта);

- Взять за основу корпоративный шаблон рассылки;

- Встроить в письмо безопасное шпионское ПО, передающее системную информацию, которая доказывает факт открытия вложения;

- Выполнить рассылку сотрудникам;

- Просмотреть статистику открытия писем и вложений;

- Провести профилактические мероприятия с персоналом.

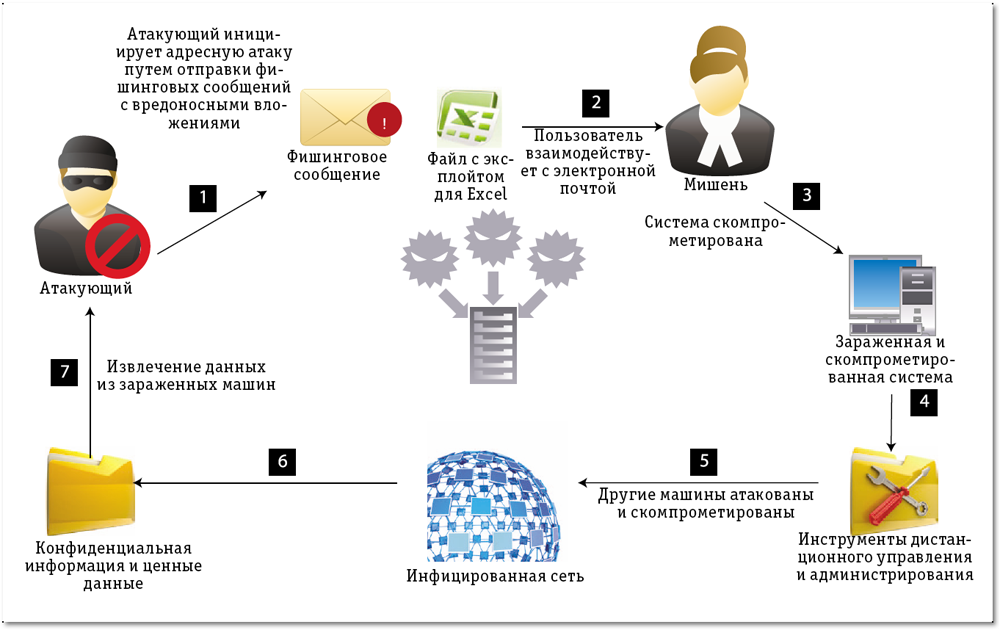

Атаки АРТ.

APT (Advanced Persistent Threat) — это сложная, развитая и устойчивая атака, направленная на захват контроля над целевой инфраструктурой предприятия. Она проводится обычно с адаптацией под применяемые средства защиты информации, чтобы провести проникновение скрытно — это позволяет злоумышленникам сохранять контроль над зараженной системой максимально долгое время. APT применяется в целевых атаках на хорошо защищенные системы, когда более простые методы направленного вторжения не срабатывают или могут быстро выдать злоумышленника.

APT занимает месяцы, в течение которых пишется специальное ПО, которое не ловится антивирусами, оно запускается в целевую сеть предприятия − идет постепенный процесс по краже конфиденциальной информации или подготовке к диверсии. Противостоять таким атакам при помощи автоматизированных систем защиты невозможно – такой профессиональный взлом для них не заметен. Бороться с ними можно только силами специальных команд противодействия.

Даже отличная подготовка сотрудников информационной безопасности и наличие продуманной методологии защиты информации не может гарантировать обнаружение атаки APT. Эффективней применять максимально всесторонний анализ и корреляция событий в сети, которые могут помочь обнаружить аномальное поведение, указывающее на APT-атаки и попытки выгрузки конфиденциальных данных за пределы сети.

Рис. 1. Общая схема целенаправленной APT атаки.

Характерные признаки целенаправленных атак:

- продолжительность атаки в течение длительного времени. Некоторые виды уже обнаруженных целенаправленных атак продолжались на протяжении нескольких лет;

- высокий уровень мотивации и квалификации злоумышленника;

- возможность обхода существующих средств защиты информации, например, за счёт использования ранее неизвестных уязвимостей в программном обеспечении и скрытых каналов управления.

Отличия от других типов атак:

- Атакующих – группа;

- Индивидуальный подход к каждой атаке;

- Использование старых уязвимостей, 0-day уязвимостей совместно с социальной инженерией;

- Цель – получение ценной или конфиденциальной информации;

- Получают полный доступ над инфраструктурой жертвы;

- Не останавливаются при неудачной попытке взлома периметра;

- Долго и тщательно скрывают свое присутствие;

- Не фокусируются на возврат вложенных инвестиций;

- Возвращаются.

Для предотвращения целенаправленных атак необходимо проводить комплекс мероприятий по защите информации, в который входят следующие составляющие:

1) Процессная составляющая:

- Своевременное обновление программного обеспечения;

- Управление политиками информационной безопасности;

- Централизованное управление конфигурациями операционных систем и программного обеспечения;

- Управление уязвимостями.

2) Техническая составляющая:

- Сканеры уязвимостей;

- IDS\IPS;

- Создание «ловушек» - Honeypots ;

- SIEM;

- Двухфакторная аутентификация;

- Контроль антивирусной защиты;

- DLP.

3) Организационная составляющая:

- Внешний и внутренний аудит информационной безопасности, тесты на проникновение;

- Управление инцидентами;

- Обучение персонала;

- Своевременная реакция на угрозы, бдительность сотрудников информационной безопасности.